AMD處理器被發現「Takeaway」安全漏洞10年內由Bulldozer到現今Zen2全中招!AMD官方建議:用戶確保作業系統是最新、裝防毒軟體,按時下載新版本韌體更新,可將影響程度降至最低。

自2018年英特爾處理器安全漏洞陸續爆出,嚴重的程度及影響範圍不一,其中最讓英特爾頭大的應該是Spectre 及Meltdown漏洞,發現不久後AMD表明Zen 2的產品對Spectre類型的漏洞完全免疫,不過有研究人員新發現一種新測通道攻擊方式,隸屬大名鼎鼎的“Spectre”系列,而這次「中招」的是AMD處理器由2011年至2019年推出的所有處理器,如Bulldozer家族及最新Zen家族..等。

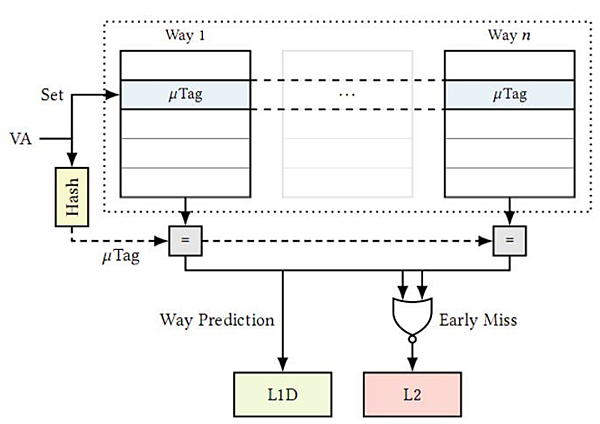

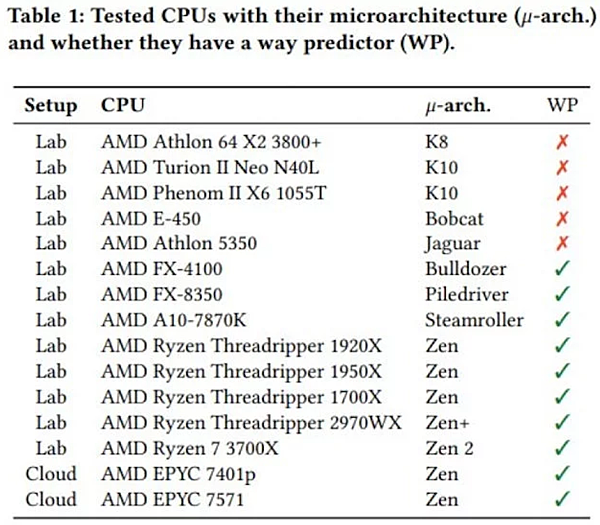

奧地利格拉茨大學研究人員論文稱,發現兩種隸屬Spectre系列的新側通道攻擊方式「Collide+Probe」及「Load+Reload」,統稱為“Take A Way”,兩者都用AMD L1D Cache緩存方式預測器的弱點,該工具可預測數據在處理器中的位置,以檢測何時訪問該數據洩漏記憶體資料內容。在通過將新發現的漏洞再與現有的方法相結合,研究人員成功在實驗室地測試及雲端伺服器中破解AMD處理器,並取得用戶的資料及竊取加密數據。研究人員共測試了15款不同型號AMD處理器,其中早先用的舊架構不存在“Take A Way”漏洞,例如K8架構 Athlon 64 X2 3800、Turion II Neo N40L等。

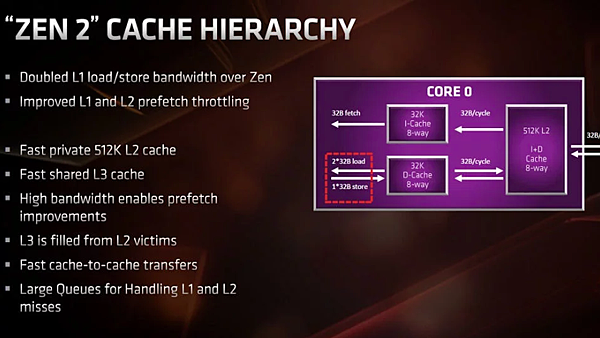

不過新架構處理器全都淪陷,包括Bulldozer架構的FX-4100、Piledriver架構的FX-8350、Steamroller架構的 A10-7870K、Zen架構的Threadripper 1920X、1950X、1700X、Zen+架構的Threadripper 2970WX、Zen 2架構的 R7 3700X及EPYC 7401P/7571,其中兩顆EPYC處理器在雲端進行測試,其他處理器在實驗室本地測試。

在用「Collide + Probe」漏洞,攻擊者可監視受害者的記憶體訪問,而無須任何實體位址或記憶體分享。至於「Load + Reload」漏洞則是一種更隱密的攻擊手法,無需使用快取無效,即可獲得記憶體分享權限,進而從中獲得資料。

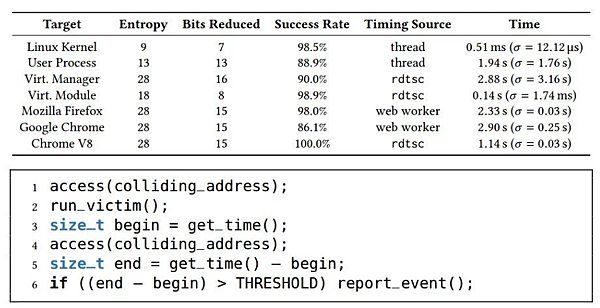

因此用戶的處理器存在「Collide + Probe」及「Load + Reload」漏洞,駭客只需要透過網際網路瀏覽器(例如 Google Chrome或Firefox Mozilla Firefox)利用JavaScript中的漏洞進行部署從中獲得,取得用戶的資料及竊取加密數據。

研究人員指出,「Take A Way」漏洞的嚴重程度雖不及「Meltdown」及「Spectre」,但駭客已可藉這漏洞獲取核心的資訊數據,甚至破解AES加密金鑰。如之前被發現的「Spectre」一樣,在修復「Take A Way」漏洞可能會涉及效能下降問題。

研究人員更表示,「Take A Way」漏洞在去年8月23日已回應給AMD,但AMD官方一直未有提供安全更新,如今公開披露符合行業慣例。

就「Take A Way」漏洞,AMD官方作出回應:“我們已經知曉一篇新的論文稱AMD處理器存在潛在的安全漏洞,可利用惡意代碼和緩存相關特性,以非正常方式發送用戶數據。”

AMD認為,「Take A Way」漏洞非新型預測攻擊,只是研究人員將此數據路徑與預測執行測通道漏洞聯繫在一起。因此AMD官方表示目前不會發佈更新,建議用戶確保作業系統是最新版及裝防毒軟體,並定時下載最新版本的韌體更新,就可將受影響的程度降至最低。

這次發現AMD處理器「Take A Way」漏洞的奧地利格拉茨技術大學,則被爆出相關的漏洞研究是由英特爾發起,主要研究及追查自家與其他競業存在的漏洞,並進行全面的資安檢測,所以是否出於處理器競業鬥爭的「陰謀論」,就要靠自己的睿智分析了!

來源

謝謝收看

留言列表

留言列表